Einer unserer Kunden rief uns vergangene Woche an und teilte mit, dass er auf einen Link in einer E-Mail von einer ihr vertrauensvollen Person geklickt habe, deren Account sich als kompromittiert herausgestellt hat. Nachdem wir die Situation untersucht haben, stellte sich heraus, dass es sich dabei um eine sogenannte Spear-Phishing Attacke gehandelt hat, dessen Ziel das abgreifen von Zugangsdaten mit dem vermeintlichen Ziel des Ransomware Angriffes.

Erst einmal zur Begriffsklärung

Wer Phishing schon kennt, kann hier direkt zum Abschnitt Spear-Phishing springen

Phishing dürfte den meisten mittlerweile bekannt sein. Dabei werden mitunter täuschend echt aussehende, aber bei genauerem Hinsehen leicht erkennbare Fake E-Mails, oft großer Dienstleistungsunternehmen, an eine große Anzahl Menschen gesendet, mit der Absicht, dass Menschen entweder Logindaten eingeben oder dazu verleitet werden Schadsoftware herunterzuladen oder auszuführen.

Hier ein Beispiel aus meinem eigenen Postfach. Obwohl die Phishing Mail gut gemacht ist, finden sich einige Hinweise darauf, dass es sich nicht um eine valide E-Mail handelt.

Grundsätzlich gilt: E-Mails niemals direkt öffnen und immer die Vorschaufunktion zu nutzen, sowie keine externen Bilder und Daten herunterzuladen. Die meisten E-Mail Clients haben dies mittlerweile als Standardeinstellung. Ansonsten werden Tracking-Pixel heruntergeladen. Das sind kleine quasi unsichtbare Bilddateien auf einem externen Server, welche ansonsten bestätigen, dass die E-Mail Adresse gelesen wird. Die Folge: Mehr Spam an diese Adresse. In diesem Fall habe ich es zu Darstellungszwecken getan.

- Die Mail gibt vor, von der Santander Bank zu stammen. Der Absender nennt sich Santander, versteckt sich aber hinter der E-Mail Adresse test@bischoefin.de

Der Absendername lässt sich leicht faken, die dazu passende E-Mail Adresse eher nicht.

Mein Tipp: Immer prüfen, ob Absendername und E-Mail Adresse zueinander passen. Bei dem kleinsten Zweifel ist die Nachricht direkt zu löschen. - Phishing Mails haben oft Probleme mit Grammatik. Hier ist „damen und herren“ klein geschrieben, es fehlt ein Komma.

- Manchmal fehlen Wörter oder der Satzbau ist falsch. Das passiert in offiziellen Mailings eher selten, da sie mehrfach vor Versendung überprüft werden.

- Ein Button zur Reaktion in Mails ist leider oft Standard und Menschen sind darauf konditioniert darauf zu klicken. Achtung: Auch eine URL als Link kann zu einem anderen Ziel führen als angezeigt wird.

Mein Tipp: Auf Buttons mit der rechten Maustaste „Link kopieren“ und dann manuell in die Adresszeile des Browsers einfügen um zu überprüfen ob die Domain mit dem Absender übereinstimmt.

Für umsichtigerere Personen sind oft verschiedene Links in einer Phishing Mail hinterlegt, die zu validen Linkzielen, bspw. Impressum oder Datenschutzvereinbarung führen. Nur der „Click to Action“ Button enthält die Falle. - Um zusätzliches Vertrauen zu schaffen werden valide Informationen, in diesem Beispiel von der Santander Bank eingefügt.

- Wenn man mit der Maus auf den Button fährt, öffnet sich ein Tooltip, welches Santander Online Banking anzeigt. Das mag erstmal valide wirken, jedoch hat jeder Mail-Client in der unteren linken Ecke eine Vorschau des Linkziels an. In diesem Fall ist das https://demo.mobbedupinc.com/inferno

Name ist Programm. Wer drauf klickt wird unter Umständen ein Inferno erleben 😉

Wenn diese Tipps berücksichtigt werden, lassen sich schon der Großteil der auch gut gemachten Phishing Mails als solche erkennen.

Was ist nun Spear-Phishing (übersetzt: Speer-Fischen)

- Gezielter Angriff: An eine spezifische Person oder Organisation gerichtet.

- Personalisierte Nachrichten: Täuscht Echtheit vor, indem Informationen über das Ziel genutzt werden (Name, Position, Firma).

- Zweck: Zugang zu sensiblen Daten, Systemen oder finanziellen Mitteln zu erlangen.

- Vorgehen: Angreifer forscht das Ziel aus, erstellt eine glaubwürdige E-Mail, die oft von einer vertrauenswürdigen Quelle zu stammen scheint.

- Gefährlichkeit: Höhere Erfolgsquote als generisches Phishing, da es auf die Zielperson zugeschnitten ist.

Beispiel: Eine E-Mail, die aussieht, als käme sie vom Geschäftsführer einer bekannten Organisation und fordert einen Mitarbeiter auf, dringende Zahlungen vorzunehmen über ein vorher präpariertes Zahlungsterminal, dass sich in bestehende Prozesse einfügt.

Für Spear-Phishing ist Hintergrundrecherche notwendig und findet oft in Konsequenz von kompromittierten E-Mail Accounts statt, in deren Zuge Geschäftsprozesse und Kommunikationswege oder Stile analysiert werden.

In der vergangenen Woche konnten wir genau dies bei einem Kunden beobachten

Die Screenshots sind echt, die relevanten Informationen aus Datenschutz geschwärzt

Was ist geschehen?

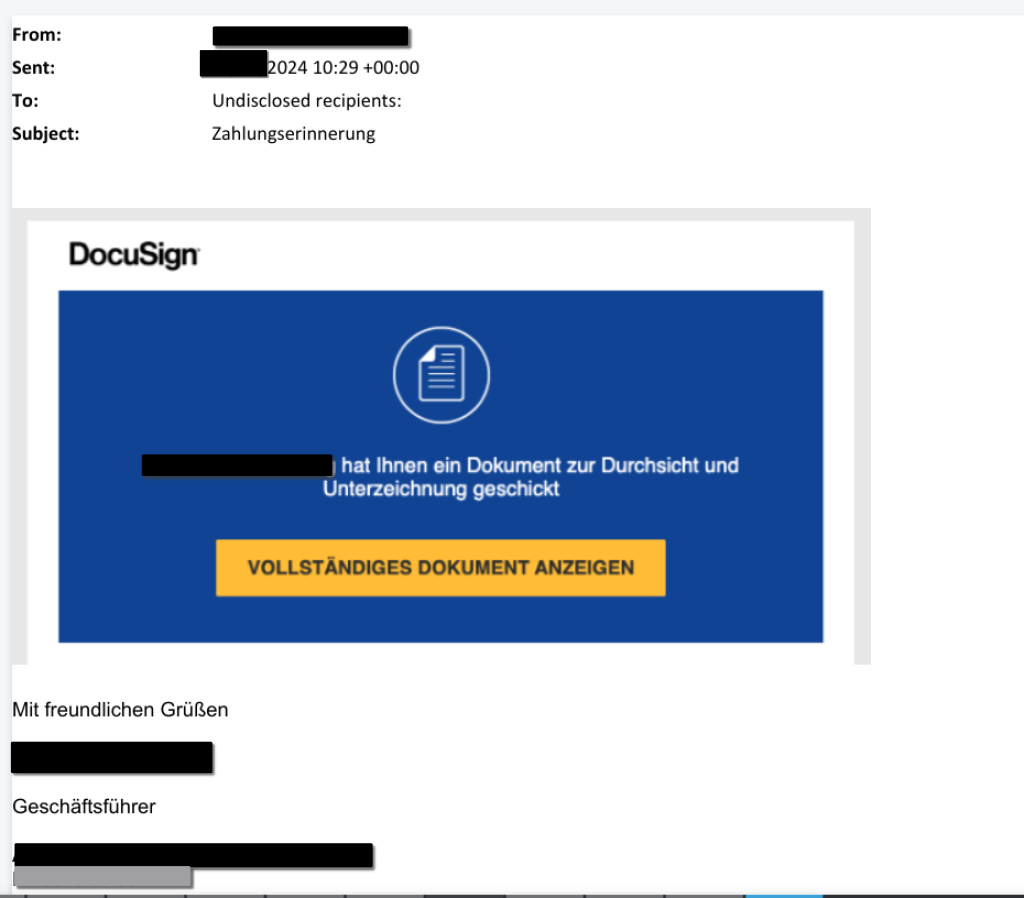

Die angegriffene Person hat am Morgen eine ganz normale E-Mail von einem Geschäftspartner erhalten mit dem Betreff „Zahlungserinnerung“. Darin die Aufforderung „das Dokument“ bei DocuSign einzusehen. Dabei handelt es sich um einen Prozess, der sich nahtlos in den Geschäftsalltag einfügt.

Bis auf die „undisclosed recipients“ als Empfängerliste deutet hier nichts darauf hin, dass es sich nicht um eine offizielle E-Mail des Geschäftsführers der betroffenen Firma handelt.

Nach einem Klick auf das DocuSign Formular öffnet sich ein Link auf eine, ebenfalls offizielle Evernote Notiz. Dabei handelt es sich allerdings nicht um die Evernote Umgebung der entsprechenden Firma, sondern um eine Dritter. Dies ist aber nicht erkenntlich und da beide via Evernote zusammenarbeiten auch nicht weiter auffällig.

Man könnte nun hinterfragen, warum in Evernote eine Notiz mit einem Link zu OneDrive liegen sollte, und wieso ein Bild von DocuSign überhaupt zu Evernote verlinkt, in der Hektik des Arbeitsalltags und an-konditionierten Abläufen ist dies aber zunächst ebenfalls nicht aufgefallen.

Hier sieht man wunderbar, was ich im vorherigen Teil zum Phishing in Abschnitt vier erwähnt hatte.

Terms of Service, Privacy Policy und Report Spam sind valide Links und leiten unmittelbar auf die entsprechenden Microsoft Seiten. Ein Klick auf „save and open in Evernote“ führt in den Microsoft App Store zur Evernote App oder, sofern die App auf dem Gerät installiert ist, direkt in diese.

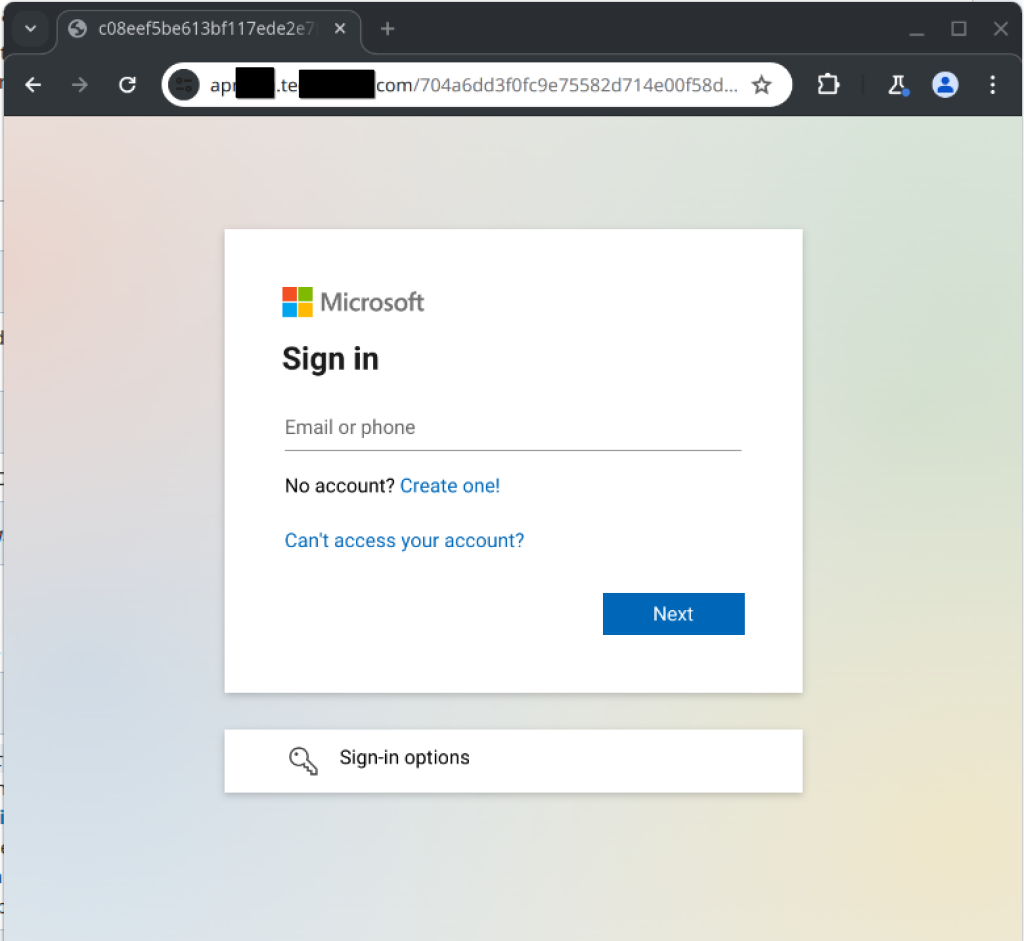

Der Link „PDF online ansehen“ leitet auf eine Microsoft 365 Anmeldemaske. Die URL zeigt hier aber nicht etwa auf microsoft.com, wie es üblich wäre, sondern es wurde die Domain einer weiteren kompromittierten Organisation genutzt, um darin eine Subdomain also bspw. „cloud.domain.com“ mit dem Namen der Firma des bekannten Geschäftspartners zu erstellen und Sicherheit und Vertrauen zu vermitteln.

Die Anmeldemaske ist ein Nachbau der offiziellen Microsoft365 Login Maske mit dem einfachen Zweck, Menschen dazu zu verleiten ihre Logindaten dort zu hinterlegen und den pot. Angreifenden zur Verfügung zu stellen.

Die Folge?

Reale Logindaten, in diesem Fall von einer leitenden Person, die sich aus Bequemlichkeit leider nach wie vor häufig noch höhere Zugangsberechtigungen einräumen lassen, als anderen Nutzenden. Unser Kunde hat hier nur seine E-Mail Adresse hinterlegt und wurde dann aufmerksam als er bemerkt hat, dass er gar keine Zugangsdaten für Microsoft365 besitzt. An diesem Punkt kam der Anruf, woraufhin wir den Prozess nochmal in einer geschützten Umgebung nachgespielt haben um zu verstehen was eigentlich passiert ist.

Auch wenn er kein Kennwort eingegeben hat, bedeutet dies nun, dass die angegriffene Organisation vmtl. mehr Spam, Phishing und pot. häufigere Spear-Phishing Angriffe zu erwarten hat. Beim nächsten Mal werden diese aber vmtl. noch weniger auffällig und zielgerichteter sein.

Warum schreibe ich darüber?

Immer wieder stelle ich fest, dass Menschen zwar am Computer arbeiten aber nur wenig Digitalkompetenz besitzen. Dieser Angriff hätte bereits bei Empfang der E-Mail anhand der „undisclosed recipients“ auffallen können. Denn eine Zahlungserinnerung an eine größere Anzahl Menschen zu versenden ist Quatsch. Ein einfacher, kurzer Anruf beim Geschäftspartner hätte genügt um sicherzustellen, dass es sich um Spear-Phishing handelt.

Menschen und leider auch viel zu häufig solche, die sich tagtäglich mit der Administration und Technik befassen, verlassen sich viel zu häufig auf Virenschutz-Systeme. Dabei handelt es sich um nichts weiter als eine Branche die von Unsicherheit profitiert und Produkte verkauft, die mit Schlangenöl aus vergangener Zeit zu vergleichen ist.

Ein Virenschutz ist hier übrigens vorhanden, hat und hätte in diesem Fall aber keinen Nutzen gehabt, da die Person freiwillig ihre Daten auf vorher präparierte Systeme eingegeben hat.

Gegen Unwissen hilft nur Bildung und Phishing ist fester Bestandteile unseres IT-Sicherheits-Workshop „Digitale Selbstverteidigung“, den wir an dieser Stelle nocheinmal sehr ans Herz legen möchten.

Wir sind nicht die Einzigen. Bittet doch die IT-Bude Eurer Wahl ob sie Euch und Eurem Team niedrigschwellige Fortbildungen zu solch wichtigen Themen anbieten können, nehmt Abstand von Microsoft Produkten, welche den Angriffsvektor nur unnötig vergrößern und aktiviert wann immer möglich 2-Faktor Authentifizierung. Diese ist im Zweifel euer Rettungsanker.

Hier findet ihr unsere Fortbildungspakete: https://makeitsocial.net/fort-und-weiterbildung/

Digitale Selbstverteidigung

- Anonym im Internet

- Wie erstelle und merke ich mir sichere Passwörter?

- Phishing Mails, Ransomware und andere Gefahren erkennen und abwehren

In diesem Sinne, schönes Wochenende